Tabla de contenidos

La prensa tecnológica escribe constantemente sobre exploits nuevos y peligrosos de «día cero». Pero, ¿qué es exactamente un exploit de día cero, qué lo hace tan peligroso y, lo más importante, cómo puede protegerse?

Los ataques de día cero ocurren cuando los malos se adelantan a los buenos, atacándonos con vulnerabilidades que ni siquiera sabíamos que existían. Son lo que pasa cuando no hemos tenido tiempo de preparar nuestras defensas.

El software es vulnerable

El software no es perfecto. Se garantiza que el navegador en el que está leyendo esto, ya sea Chrome, Firefox, Internet Explorer o cualquier otra cosa, tenga errores. Un software tan complejo está escrito por seres humanos y tiene problemas que todavía no conocemos. Muchos de estos errores no son muy peligrosos, tal vez causen un mal funcionamiento de un sitio web o que su navegador se bloquee. Sin embargo, algunos errores son agujeros de seguridad. Un atacante que conoce el error puede crear un exploit que utilice el error en el software para obtener acceso a su sistema.

Por supuesto, algunos programas son más vulnerables que otros. Por ejemplo, Java ha tenido un flujo interminable de vulnerabilidades que permiten que los sitios web que utilizan el complemento de Java escapen del entorno de pruebas de Java y tengan acceso completo a su máquina. Los exploits que logran comprometer la tecnología de sandboxing de Google Chrome han sido mucho más raros, aunque incluso Chrome ha tenido días cero.

Divulgación responsable

A veces, los buenos descubren una vulnerabilidad. O el desarrollador descubre la vulnerabilidad por sí mismo o los piratas informáticos «de sombrero blanco» descubren la vulnerabilidad y la divulgan de manera responsable, tal vez a través de algo como Pwn2Own o el programa de recompensas de errores de Chrome de Google, que recompensa a los piratas informáticos por descubrir vulnerabilidades y las divulga de manera responsable. El desarrollador corrige el error y publica un parche para él.

Las personas malintencionadas pueden intentar aprovechar la vulnerabilidad después de que se haya revelado y parcheado, pero la gente ha tenido tiempo de prepararse.

Algunas personas no parchean su software de manera oportuna, por lo que estos ataques aún pueden ser peligrosos. Sin embargo, si un ataque tiene como objetivo un software que utiliza una vulnerabilidad conocida para la que ya hay un parche disponible, no es un ataque de «día cero».

Ataques de día cero

A veces, los malos descubren una vulnerabilidad. Las personas que descubren la vulnerabilidad pueden venderla a otras personas y organizaciones que buscan exploits (esto es un gran negocio, no son solo adolescentes en los sótanos tratando de meterse contigo, esto es crimen organizado en acción) o usarlo ellos mismos. Es posible que el desarrollador ya conozca la vulnerabilidad, pero es posible que no haya podido solucionarla a tiempo.

En este caso, ni el desarrollador ni las personas que utilizan el software reciben una advertencia previa de que su software es vulnerable. La gente solo aprende que el software es vulnerable cuando ya está siendo atacado, a menudo al examinar el ataque y saber qué error explota.

Este es un ataque de día cero: significa que los desarrolladores no han tenido días para solucionar el problema antes de que ya se explotara en la naturaleza. Sin embargo, los malos lo han sabido lo suficiente como para crear un exploit y comenzar a atacar. El software sigue siendo vulnerable a los ataques hasta que los usuarios publican y aplican un parche, lo que puede llevar varios días.

Cómo protegerse

Los días cero dan miedo porque no tenemos ningún aviso previo de ellos. No podemos evitar los ataques de día cero manteniendo nuestro software actualizado. Por definición, no hay parches disponibles para un ataque de día cero.

Entonces, ¿qué podemos hacer para protegernos de los ataques de día cero?

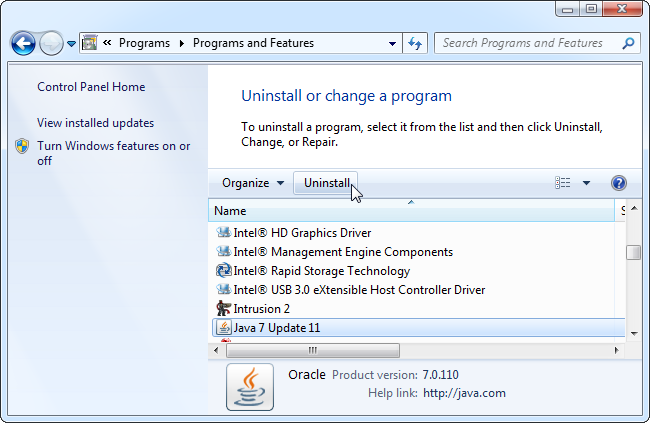

- Evite el software vulnerable : no sabemos con certeza si habrá otra vulnerabilidad de día cero en Java en el futuro, pero la larga historia de Java de ataques de día cero significa que probablemente la habrá. (De hecho, Java es actualmente vulnerable a varios ataques de día cero que aún no se han parcheado). Desinstale Java (o desactive el complemento si necesita que Java esté instalado ) y tendrá menos riesgo de sufrir ataques de día cero. . El lector de PDF de Adobe y Flash Player también han tenido históricamente una gran cantidad de ataques de día cero, aunque han mejorado recientemente.

- Reduzca su superficie de ataque : cuanto menos software tenga vulnerable a los ataques de día cero, mejor. Es por eso que es bueno desinstalar los complementos del navegador que no usa y evitar que el software de servidor innecesario se exponga directamente a Internet. Incluso si el software del servidor está completamente parcheado, eventualmente puede ocurrir un ataque de día cero.

- Ejecute un antivirus : los antivirus pueden ayudar contra los ataques de día cero. Un ataque que intente instalar malware en su computadora puede encontrar la instalación del malware frustrada por el antivirus. La heurística de un antivirus (que detecta actividad sospechosa) también puede bloquear un ataque de día cero. Los antivirus pueden actualizarse para protección contra el ataque de día cero antes de que haya un parche disponible para el software vulnerable. Por eso es inteligente usar un antivirus en Windows, sin importar cuán cuidadoso sea.

- Mantenga actualizado su software: actualizar su software con regularidad no lo protegerá contra los días cero, pero le asegurará que tenga la solución lo antes posible después de su lanzamiento. Esta es también la razón por la que es importante reducir su superficie de ataque y deshacerse del software potencialmente vulnerable que no usa; es menos software que necesita para asegurarse de que esté actualizado.

Hemos explicado qué es un exploit de día cero, pero ¿cómo se conoce a una vulnerabilidad de seguridad permanente y sin parches? ¡Vea si puede encontrar la respuesta en nuestra sección Geek Trivia !