Tabla de contenidos

Los delincuentes pueden robar su número de teléfono haciéndose pasar por usted y luego moviendo su número a otro teléfono. Luego, recibirán códigos de seguridad enviados por SMS en su teléfono, lo que les ayudará a obtener acceso a su cuenta bancaria y otros servicios seguros.

¿Qué es una estafa de Port Out?

Las “estafas de port out” son un gran problema para toda la industria celular. En esta estafa, un delincuente pretende ser usted y transfiere su número de teléfono actual a otro proveedor de telefonía celular. Este proceso se conoce como «transferencia» y está diseñado para permitirle mantener su número de teléfono cuando se cambia a un nuevo proveedor de telefonía celular. Todos los mensajes de texto y las llamadas a su número de teléfono se envían a su teléfono en lugar del suyo.

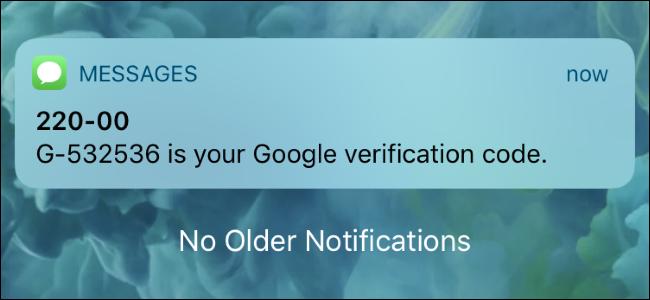

Este es un gran problema porque muchas cuentas en línea, incluidas las cuentas bancarias, utilizan su número de teléfono como método de autenticación de dos factores . No le permitirán iniciar sesión sin enviar primero un código a su teléfono. Pero, después de que se haya producido la estafa de transferencia, el delincuente recibirá ese código de seguridad en su teléfono. Podrían usarlo para obtener acceso a sus cuentas financieras y otros servicios sensibles.

Por supuesto, este tipo de ataque es más peligroso si un atacante ya tiene acceso a sus otras cuentas, por ejemplo, si ya tiene su contraseña de banca en línea o acceso a su cuenta de correo electrónico. Pero permite que el atacante omita los mensajes de seguridad basados en SMS diseñados para protegerlo en esta situación.

Este ataque también se conoce como secuestro de SIM, ya que mueve su número de teléfono de su tarjeta SIM actual a la tarjeta SIM del atacante.

¿Cómo funciona una estafa de Port Out?

Esta estafa tiene mucho en común con el robo de identidad. Alguien con su información personal se hace pasar por usted y le pide a su proveedor de telefonía celular que mueva su número de teléfono a un nuevo teléfono. El operador de telefonía celular les pedirá que proporcionen cierta información personal para identificarse, pero a menudo es suficiente proporcionar su número de seguro social. En un mundo perfecto, su número de seguro social sería privado, pero, como hemos visto, los números de seguro social de muchos estadounidenses se han filtrado en infracciones de muchas grandes empresas.

Si la persona puede engañar con éxito a su proveedor de telefonía celular, el cambio se realiza y cualquier mensaje SMS que se le envíe y las llamadas telefónicas dirigidas a usted se enrutarán a su teléfono. Su número de teléfono está asociado con su teléfono, y su teléfono actual ya no tendrá servicio de llamadas, mensajes de texto o datos.

En realidad, esta es solo otra variación de un ataque de ingeniería social . Alguien llama a una empresa pretendiendo ser otra persona y utiliza la ingeniería social para obtener acceso a algo que no debería tener. Al igual que otras empresas, los operadores de telefonía celular quieren que las cosas sean lo más fáciles posible para los clientes legítimos, por lo que es posible que su seguridad no sea lo suficientemente estricta para defenderse de todos los atacantes.

Cómo detener las estafas de portabilidad

Recomendamos asegurarse de tener un PIN seguro configurado con su operador de telefonía celular. Este PIN será necesario al transferir su número de teléfono. Muchos operadores de telefonía celular anteriormente solo usaban los últimos cuatro dígitos de su número de seguro social como PIN, lo que hacía que las estafas de transferencia fuera mucho más fáciles de realizar.

- AT&T : asegúrese de haber establecido un » código de acceso inalámbrico » o PIN en línea. Esta es diferente de la contraseña estándar que usa para iniciar sesión en su cuenta en línea y debe tener entre cuatro y ocho dígitos. Es posible que también desee habilitar » seguridad adicional » en línea, lo que hará que su contraseña inalámbrica sea necesaria en más situaciones.

- Sprint : proporciona un PIN en línea en el sitio web de My Sprint. Junto con su número de cuenta, este PIN se utilizará para confirmar su identidad al transferir su número de teléfono. Es independiente de la contraseña estándar de la cuenta de usuario en línea.

- T-Mobile : Llame al servicio al cliente de T-Mobile y solicite agregar » Validación de puerto » a su cuenta. Esta es una nueva contraseña de seis a quince dígitos que debe proporcionarse cuando transfiera su número. No sabemos por qué, pero T-Mobile no te permite hacer esto en línea y te obliga a llamar.

- Verizon : establece un PIN de cuenta de cuatro dígitos . Si aún no configuró uno o no lo recuerda, puede cambiarlo en línea, en la aplicación Mi Verizon o llamando al servicio al cliente. También debe asegurarse de que su cuenta en línea de Mi Verizon tenga una contraseña segura, ya que esa contraseña podría usarse al transferir su número de teléfono.

Si tiene otro proveedor de telefonía celular, consulte el sitio web de su proveedor o comuníquese con el servicio al cliente para averiguar cómo proteger su cuenta.

Desafortunadamente, hay formas de evitar todos estos códigos de seguridad. Por ejemplo, para muchos operadores, un atacante que pudiera obtener acceso a su cuenta en línea podría cambiar su PIN. Tampoco nos sorprendería que alguien pudiera decir «Olvidé mi PIN» y, de alguna manera, restablecerlo si supiera suficiente información personal. Los operadores deben tener una forma para que las personas que olvidan sus PIN puedan restablecerlos. Pero esto es todo lo que puede hacer para protegerse contra la portabilidad.

Las redes móviles están trabajando para reforzar su seguridad. Las cuatro grandes empresas de telefonía móvil de EE. UU., AT&T, Sprint, T-Mobile y Verizon, están trabajando juntas en algo llamado “ Grupo de trabajo de autenticación móvil ” para hacer que las estafas de portabilidad y otros tipos de fraude sean más difíciles de lograr.

Evite confiar en su número de teléfono como método de seguridad

Las estafas de transferencia de números de teléfono son una de las razones por las que debe evitar la seguridad de dos pasos basada en SMS cuando sea posible. A todos nos gusta pensar que nuestros números de teléfono están completamente bajo nuestro control y que solo están asociados con el teléfono que poseemos. En realidad, eso no es cierto: cuando confía en su número de teléfono, confía en el servicio al cliente de su proveedor de telefonía celular para proteger su número de teléfono y evitar que los atacantes lo roben.

En lugar de recibir los códigos de seguridad por mensaje de texto, recomendamos utilizar otros métodos de seguridad de dos factores, como la aplicación Authy para generar códigos. Estas aplicaciones generan el código en su teléfono, por lo que un delincuente necesitaría tener su teléfono y desbloquearlo para obtener el código de seguridad.

Desafortunadamente, muchos servicios en línea requieren que use la verificación por SMS con un número de teléfono y no brindan otra opción. E incluso cuando los servicios brindan otra opción, es posible que le permitan enviar un código a su número de teléfono como método de respaldo, por si acaso. No siempre puedes evitar los códigos SMS.

Como ocurre con todo en la vida, es imposible protegerse por completo. Todo lo que puede hacer es ponérselo más difícil a los atacantes: mantenga sus dispositivos seguros y sus contraseñas privadas, asegúrese de tener un PIN seguro asociado con su cuenta de teléfono celular y evite usar la verificación por SMS para servicios importantes.

Crédito de la imagen: Foto.Touch /Shutterstock.com.