Tabla de contenidos

Muchas personas usan redes privadas virtuales (VPN) para enmascarar su identidad, cifrar sus comunicaciones o navegar por la web desde una ubicación diferente. Todos esos objetivos pueden desmoronarse si su información real se filtra a través de un agujero de seguridad, que es más común de lo que cree. Veamos cómo identificar y reparar esas fugas.

Cómo ocurren las fugas de VPN

Los conceptos básicos del uso de VPN son bastante sencillos: instala un paquete de software en su computadora, dispositivo o enrutador (o usa su software VPN incorporado). Este software captura todo el tráfico de su red y lo redirige, a través de un túnel encriptado, a un punto de salida remoto. Para el mundo exterior, todo su tráfico parece provenir de ese punto remoto en lugar de su ubicación real. Esto es excelente para la privacidad (si desea asegurarse de que nadie entre su dispositivo y el servidor de salida pueda ver lo que está haciendo), es excelente para saltos de fronteras virtuales (como ver servicios de transmisión de EE. UU. En Australia ), y en general es una excelente manera para ocultar su identidad en línea.

Sin embargo, la seguridad y la privacidad de las computadoras son siempre un juego del gato y el ratón. Ningún sistema es perfecto y, con el tiempo, se descubren vulnerabilidades que pueden comprometer su seguridad, y los sistemas VPN no son una excepción. Estas son las tres formas principales en que su VPN puede filtrar su información personal.

Protocolos defectuosos y errores

En 2014, se demostró que el error Heartbleed bien publicitado filtraba las identidades de los usuarios de VPN . A principios de 2015, se descubrió una vulnerabilidad del navegador web que permite a un tercero enviar una solicitud a un navegador web para revelar la dirección IP real del usuario (eludiendo la ofuscación que proporciona el servicio VPN).

Esta vulnerabilidad, que forma parte del protocolo de comunicación WebRTC, aún no se ha parcheado por completo, y aún es posible que los sitios web a los que se conecta, incluso cuando están detrás de la VPN, sondeen su navegador y obtengan su dirección real. A finales de 2015, se descubrió una vulnerabilidad menos extendida (pero aún problemática) en la que los usuarios del mismo servicio VPN podían desenmascarar a otros usuarios.

Este tipo de vulnerabilidades son las peores porque son imposibles de predecir, las empresas tardan en parchearlas y usted debe ser un consumidor informado para asegurarse de que su proveedor de VPN esté lidiando con amenazas nuevas y conocidas de manera adecuada. No obstante, una vez que se descubren, puede tomar medidas para protegerse (como destacaremos en un momento).

Fugas de DNS

Sin embargo, incluso sin errores evidentes y fallas de seguridad, siempre existe el problema de la fuga de DNS (que puede surgir de una mala elección de configuración predeterminada del sistema operativo, error del usuario o error del proveedor de VPN). Los servidores DNS resuelven esas direcciones amigables para los humanos que usa (como www.facebook.com) en direcciones amigables para la máquina (como 173.252.89.132). Si su computadora usa un servidor DNS diferente al de la ubicación de su VPN, puede revelar información sobre usted.

Las filtraciones de DNS no son tan malas como las filtraciones de IP, pero aún pueden revelar su ubicación. Si su filtración de DNS muestra que sus servidores DNS pertenecen a un pequeño ISP, por ejemplo, entonces reduce en gran medida su identidad y puede ubicarlo geográficamente rápidamente.

Cualquier sistema puede ser vulnerable a una fuga de DNS, pero Windows ha sido históricamente uno de los peores infractores, debido a la forma en que el sistema operativo maneja las solicitudes y la resolución de DNS. De hecho, el manejo de DNS de Windows 10 con una VPN es tan malo que el brazo de seguridad informática del Departamento de Seguridad Nacional, el Equipo de Preparación para Emergencias Informáticas de los Estados Unidos, emitió un informe sobre el control de las solicitudes de DNS en agosto de 2015 .

Fugas de IPv6

Finalmente, el protocolo IPv6 puede causar filtraciones que pueden revelar su ubicación y permitir que terceros rastreen su movimiento a través de Internet. Si no está familiarizado con IPv6, consulte nuestro explicador aquí: es esencialmente la próxima generación de direcciones IP y la solución para que el mundo se quede sin direcciones IP a medida que la cantidad de personas (y sus productos conectados a Internet) se dispara.

Si bien IPv6 es excelente para resolver ese problema, no es tan bueno en este momento para las personas preocupadas por la privacidad.

En pocas palabras: algunos proveedores de VPN solo manejan solicitudes de IPv4 e ignoran las solicitudes de IPv6. Si su configuración de red particular y su ISP se actualizan para admitir IPv6 pero su VPN no maneja las solicitudes de IPv6, puede encontrarse en una situación en la que un tercero puede realizar solicitudes de IPv6 que revelen su verdadera identidad (porque la VPN simplemente las pasa ciegamente junto con su red / computadora local, que responde la solicitud honestamente).

En este momento, las fugas de IPv6 son la fuente de datos filtrados menos amenazante. El mundo ha tardado tanto en adoptar IPv6 que, en la mayoría de los casos, su ISP arrastrando los pies, incluso apoyándolo, en realidad lo está protegiendo contra el problema. No obstante, debe ser consciente del problema potencial y protegerse proactivamente contra él.

Cómo verificar si hay fugas

Entonces, ¿dónde lo deja todo esto a usted, el usuario final, cuando se trata de seguridad? Lo deja en una posición en la que debe estar activamente atento a su conexión VPN y probar con frecuencia su propia conexión para asegurarse de que no tenga fugas. Sin embargo, no se asuste: lo guiaremos a través de todo el proceso de prueba y parcheo de vulnerabilidades conocidas.

Comprobar si hay fugas es un asunto bastante sencillo, aunque repararlas, como verá en la siguiente sección, es un poco más complicado. Internet está lleno de personas preocupadas por la seguridad y no hay escasez de recursos disponibles en línea para ayudarlo a verificar las vulnerabilidades de conexión.

Nota: Si bien puede usar estas pruebas de fugas para verificar si su navegador web proxy está filtrando información, los proxies son una bestia completamente diferente a las VPN y no deben considerarse una herramienta de privacidad segura.

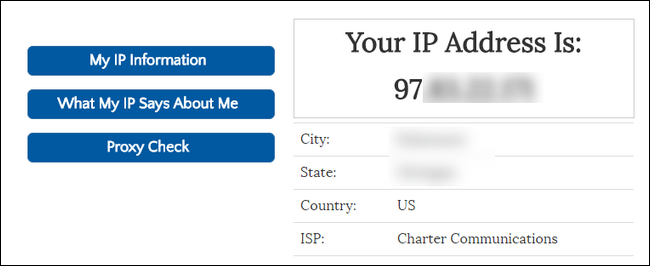

Paso uno: encuentre su IP local

Primero, determine cuál es la dirección IP real de su conexión a Internet local. Si está utilizando su conexión doméstica, esta sería la dirección IP que le proporcionó su proveedor de servicios de Internet (ISP). Si está utilizando el Wi-Fi en un aeropuerto u hotel, por ejemplo, sería la dirección IP de su ISP. Independientemente, tenemos que averiguar cómo es una conexión simple desde su ubicación actual a Internet en general.

Puede encontrar su dirección IP real desactivando temporalmente su VPN. Alternativamente, puede tomar un dispositivo en la misma red que no está conectado a una VPN. Luego, simplemente visite un sitio web como WhatIsMyIP.com para ver su dirección IP pública.

Tome nota de esta dirección, ya que es la dirección que no desea que aparezca en la prueba de VPN que realizaremos en breve.

Paso dos: ejecutar la prueba de fugas de referencia

A continuación, desconecte su VPN y ejecute la siguiente prueba de fugas en su máquina. Así es, no queremos que la VPN se esté ejecutando todavía; primero debemos obtener algunos datos de referencia.

Para nuestros propósitos, usaremos IPLeak.net , ya que simultáneamente prueba su dirección IP, si su dirección IP tiene una fuga a través de WebRTC y qué servidores DNS está usando su conexión.

En la captura de pantalla anterior, nuestra dirección IP y nuestra dirección filtrada por WebRTC son idénticas (a pesar de que las hemos borrado); ambas son la dirección IP proporcionada por nuestro ISP local según la verificación que realizamos en el primer paso de esta sección.

Además, todas las entradas de DNS en la «Detección de dirección DNS» en la parte inferior coinciden con la configuración de DNS en nuestra máquina (tenemos nuestra computadora configurada para conectarse a los servidores DNS de Google). Entonces, para nuestra prueba de fugas inicial, todo está bien, ya que no estamos conectados a nuestra VPN.

Como prueba final, también puede verificar si su máquina tiene fugas de direcciones IPv6 con IPv6Leak.com . Como mencionamos anteriormente, si bien este es un problema poco común, nunca está de más ser proactivo.

Ahora es el momento de encender la VPN y ejecutar más pruebas.

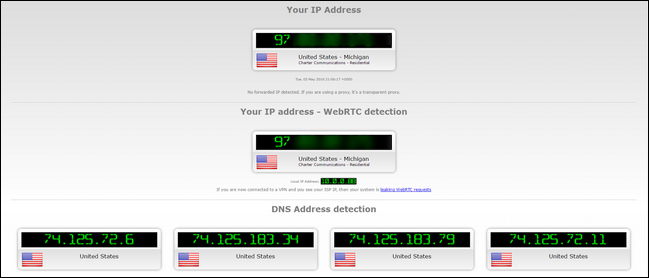

Paso tres: conéctese a su VPN y vuelva a ejecutar la prueba de fugas

Ahora es el momento de conectarse a su VPN. Cualquiera que sea la rutina que requiera su VPN para establecer una conexión, ahora es el momento de ejecutarla: inicie el programa de la VPN, habilite la VPN en la configuración del sistema o lo que sea que haga normalmente para conectarse.

Una vez que esté conectado, es hora de volver a ejecutar la prueba de fugas. Esta vez, deberíamos (con suerte) ver resultados totalmente diferentes. Si todo funciona perfectamente, tendremos una nueva dirección IP, sin fugas de WebRTC y una nueva entrada de DNS. Nuevamente, usaremos IPLeak.net:

En la captura de pantalla anterior, puede ver que nuestra VPN está activa (ya que nuestra dirección IP muestra que estamos conectados desde los Países Bajos en lugar de los Estados Unidos), y tanto nuestra dirección IP detectada como la dirección WebRTC son las mismas (lo que significa que no estamos filtrando nuestra verdadera dirección IP a través de la vulnerabilidad WebRTC).

Sin embargo, los resultados de DNS en la parte inferior muestran las mismas direcciones que antes, provenientes de los Estados Unidos, lo que significa que nuestra VPN está filtrando nuestras direcciones de DNS.

Este no es el fin del mundo desde el punto de vista de la privacidad, en este caso particular, ya que estamos usando los servidores DNS de Google en lugar de los servidores DNS de nuestro ISP. Pero aún identifica que somos de los EE. UU. Y aún indica que nuestra VPN está filtrando solicitudes de DNS, lo cual no es bueno.

NOTA: Si su dirección IP no ha cambiado en absoluto, probablemente no sea una «fuga». En cambio, 1) su VPN está configurada incorrectamente y no se conecta en absoluto, o 2) su proveedor de VPN ha dejado caer la pelota por completo de alguna manera, y debe comunicarse con su línea de soporte y / o encontrar un nuevo proveedor de VPN.

Además, si ejecutó la prueba de IPv6 en la sección anterior y descubrió que su conexión respondió a las solicitudes de IPv6, también debe volver a ejecutar la prueba de IPv6 ahora para ver cómo su VPN está manejando las solicitudes.

Entonces, ¿qué sucede si detecta una fuga? Hablemos de cómo lidiar con ellos.

Cómo prevenir fugas

Si bien es imposible predecir y prevenir todas las posibles vulnerabilidades de seguridad que surgen, podemos prevenir fácilmente las vulnerabilidades de WebRTC, las fugas de DNS y otros problemas. He aquí cómo protegerse.

Utilice un proveedor de VPN de buena reputación

En primer lugar, debe utilizar un proveedor de VPN de buena reputación que mantenga a sus usuarios al tanto de lo que sucede en el mundo de la seguridad (ellos harán la tarea para que usted no tenga que hacerlo) y actúe sobre esa información para tapar los agujeros de manera proactiva. (y le notificará cuando necesite realizar cambios). Con ese fin, recomendamos encarecidamente StrongVPN, un excelente proveedor de VPN que no solo hemos recomendado antes, sino que también lo usamos nosotros mismos.

¿Quiere una prueba rápida y sucia para ver si su proveedor de VPN tiene una reputación remota o no? Realice una búsqueda de su nombre y palabras clave como «WebRTC», «puertos con fugas» y «fugas de IPv6». Si su proveedor no tiene publicaciones de blog públicas o documentación de soporte que discuta estos problemas, probablemente no desee utilizar ese proveedor de VPN, ya que no se dirige ni informa a sus clientes.

Deshabilitar solicitudes de WebRTC

Si está utilizando Chrome, Firefox u Opera como su navegador web, puede deshabilitar las solicitudes WebRTC para cerrar la fuga de WebRTC. Los usuarios de Chrome pueden descargar e instalar una de las dos extensiones de Chrome: WebRTC Block o ScriptSafe . Ambos bloquearán las solicitudes WebRTC, pero ScriptSafe tiene la ventaja adicional de bloquear archivos JavaScript, Java y Flash maliciosos.

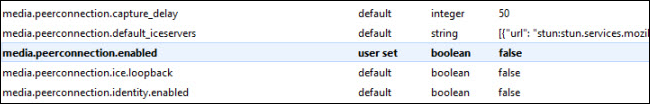

Los usuarios de Opera pueden, con un pequeño ajuste , instalar extensiones de Chrome y usar las mismas extensiones para proteger sus navegadores. Los usuarios de Firefox pueden deshabilitar la funcionalidad WebRTC desde el menú about: config. Simplemente escriba about:configen la barra de direcciones de Firefox, haga clic en el botón «Tendré cuidado» y luego desplácese hacia abajo hasta que vea la media.peerconnection.enabledentrada. Haga doble clic en la entrada para cambiarla a «falso».

Después de aplicar cualquiera de las correcciones anteriores, borre el caché de su navegador web y reinícielo.

Enchufe las fugas de DNS e IPv6

Tapar las fugas de DNS e IPv6 puede ser una gran molestia o trivialmente fácil de solucionar, según el proveedor de VPN que utilice. En el mejor de los casos, simplemente puede decirle a su proveedor de VPN, a través de la configuración de su VPN, que tape los agujeros de DNS e IPv6, y el software de VPN se encargará de todo el trabajo pesado por usted.

Si su software VPN no proporciona esta opción (y es bastante raro encontrar software que modifique su computadora en su nombre de esa manera), deberá configurar manualmente su proveedor de DNS y deshabilitar IPv6 en el nivel del dispositivo. Sin embargo, incluso si tiene un software VPN útil que hará el trabajo pesado por usted, le recomendamos que lea las siguientes instrucciones sobre cómo cambiar las cosas manualmente, para que pueda verificar que su software VPN haga los cambios correctos.

Demostraremos cómo hacerlo en una computadora que ejecuta Windows 10, tanto porque Windows es un sistema operativo muy utilizado como porque también tiene fugas asombrosas en este sentido (en comparación con otros sistemas operativos). La razón por la que Windows 8 y 10 tienen tantas fugas se debe a un cambio en la forma en que Windows manejó la selección del servidor DNS.

En Windows 7 y versiones anteriores, Windows simplemente usaría los servidores DNS que especificó en el orden en que los especificó (o, si no lo hizo, solo usaría los especificados en el nivel del enrutador o ISP). A partir de Windows 8, Microsoft introdujo una nueva función conocida como «Resolución con nombre inteligente de múltiples hogares». Esta nueva característica cambió la forma en que Windows manejaba los servidores DNS. Para ser justos, en realidad acelera la resolución de DNS para la mayoría de los usuarios, si los servidores DNS primarios son lentos o no responden. Para los usuarios de VPN, sin embargo, puede causar fugas de DNS, ya que Windows puede recurrir a servidores DNS distintos a los asignados por VPN.

La forma más infalible de solucionar eso en Windows 8, 8.1 y 10 (tanto en las ediciones Home como en Pro) es simplemente configurar los servidores DNS manualmente para todas las interfaces.

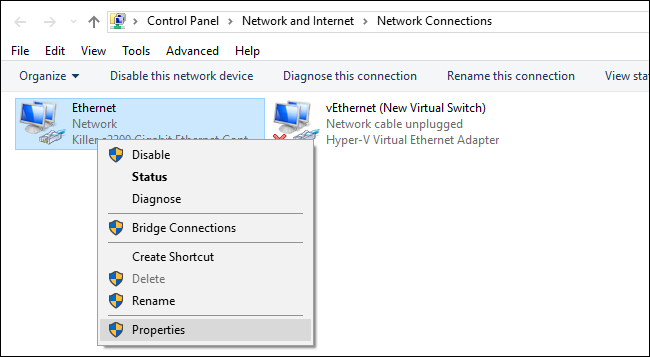

Para ello, abra las «Conexiones de red» a través del Panel de control> Red e Internet> Conexiones de red, y haga clic con el botón derecho en cada entrada existente para cambiar la configuración de ese adaptador de red.

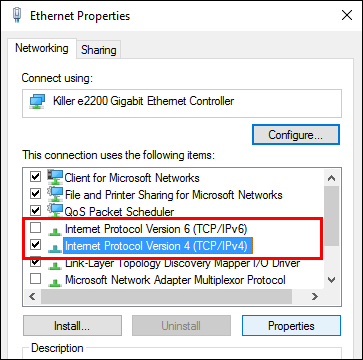

Para cada adaptador de red, desmarque «Protocolo de Internet versión 6», para protegerse contra fugas de IPv6. Luego seleccione “Protocolo de Internet versión 4” y haga clic en el botón “Propiedades”.

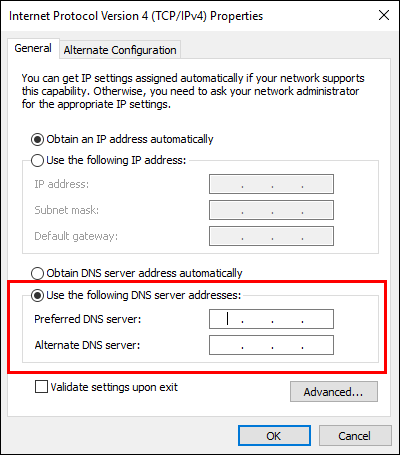

En el menú de propiedades, seleccione «Usar las siguientes direcciones de servidor DNS».

En las casillas de DNS «Preferido» y «Alternativo», ingrese los servidores DNS que desea utilizar. El mejor de los casos es que utilice un servidor DNS proporcionado específicamente por su servicio VPN. Si su VPN no tiene servidores DNS para su uso, puede usar servidores DNS públicos no asociados con su ubicación geográfica o ISP, como los servidores de OpenDNS, 208.67.222.222 y 208.67.220.220.

Repita este proceso de especificar las direcciones DNS para cada adaptador en su computadora habilitada para VPN para asegurarse de que Windows nunca pueda recurrir a la dirección DNS incorrecta.

Los usuarios de Windows 10 Pro también pueden deshabilitar toda la función Smart Multi-Homed Name Resolution a través del Editor de políticas de grupo, pero recomendamos realizar también los pasos anteriores (en caso de que una actualización futura habilite la función nuevamente, su computadora comenzará a filtrar datos DNS).

Para hacerlo, presione Windows + R para abrir el cuadro de diálogo de ejecución, ingrese «gpedit.msc» para iniciar el Editor de políticas de grupo local y, como se ve a continuación, navegue hasta Plantillas administrativas> Red> Cliente DNS. Busque la entrada «Desactivar la resolución de nombres inteligente de múltiples hogares».

Double click on the entry and select “Enable” and then press the “OK” button (that’s a bit counterinuitive, but the setting is “turn off smart…” so enabling it actually activates the policy that turns the function off). Again, for emphasis, we recommend manually editing all your DNS entries so even if this policy change fails or is altered in the future you are still protected.

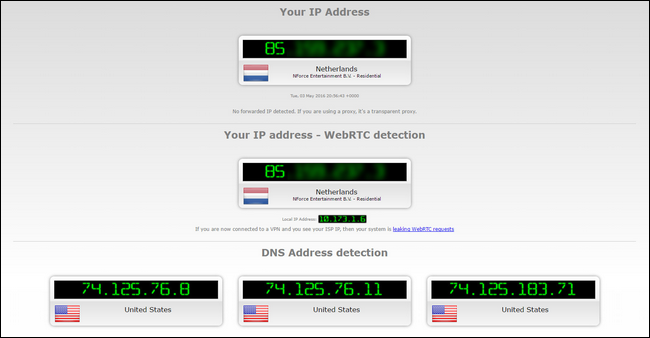

So with all these changes enacted, how does our leak test look now?

Clean as a whistle–our IP address, our WebRTC leak test, and our DNS address all comes back as belonging to our VPN exit node in the Netherlands. As far as the rest of the internet is concerned, we’re from the Lowlands.

Playing the Private Investigator game on your own connection isn’t exactly a thrilling way to spend an evening, but it’s a necessary step to ensure your VPN connection isn’t compromised and leaking your personal information. Thankfully with the help of the right tools and a good VPN, the process is painless and your IP and DNS information is kept private.