La semana pasada le mostramos cómo configurar un volumen TrueCrypt simple, pero fuertemente encriptado, para ayudarlo a proteger sus datos confidenciales. Esta semana vamos a profundizar más y le mostraremos cómo ocultar sus datos cifrados dentro de sus datos cifrados .

¿Qué es un volumen oculto?

La mayoría de la gente ya está familiarizada con la idea del cifrado: utilizando un esquema de cifrado simple o complicado, los datos se desplazan de alguna manera para que ya no aparezcan en su estado original sin descifrarlos. Ya sea que estemos hablando de un simple cifrado manual de Boy Scout o de una aplicación de cifrado reforzada de grado militar, el principio básico es el mismo: ingresan datos no cifrados, se aplica un mecanismo de cifrado y salen datos cifrados.

Cuando se trata de asegurar algo como sus declaraciones de impuestos, un flujo de trabajo simple basado en un cifrado sólido es más que adecuado. Después de todo, usted no está tratando de evitar que alguien alguna vez tener acceso a su información de impuestos (el gobierno ya lo tiene todo en el archivo, después de todo) que sólo está tratando de protegerse del robo de identidad si el equipo es robado. Con ese fin, puede seguir nuestra guía anterior sobre cómo comenzar con TrueCrypt y ser perfectamente feliz.

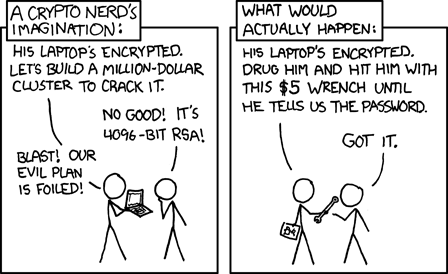

Sin embargo, ¿qué sucede si tiene datos que desea mantener ocultos a toda costa? Ya sea por un profundo sentido de privacidad, un poco de paranoia o un temor legítimo de persecución por parte de un gobierno corrupto, existe una falla crítica en el uso de cifrado simple, resaltado con humor en este cómic de XKCD:

Si la otra parte sabe que tiene un volumen encriptado, puede obligarlo de alguna manera a proporcionar la contraseña para ese volumen encriptado. Después de todo, no puede negar que tiene datos cifrados si ya tienen el contenedor de archivos o el disco duro cifrado.

En una situación como esa, o en cualquier otra situación en la que desee cifrar datos tan profundamente que pueda negar su existencia, ¿qué puede hacer? ¿Qué pasa si desea ocultar sus datos, en una especie de versión criptográfica de Inception , más profundo que eso? Para ello recurrimos a un concepto de cifrado conocido como “Hidden Volumes” y, convenientemente, incluido como herramienta en el software TrueCrypt que te mostramos la semana pasada.

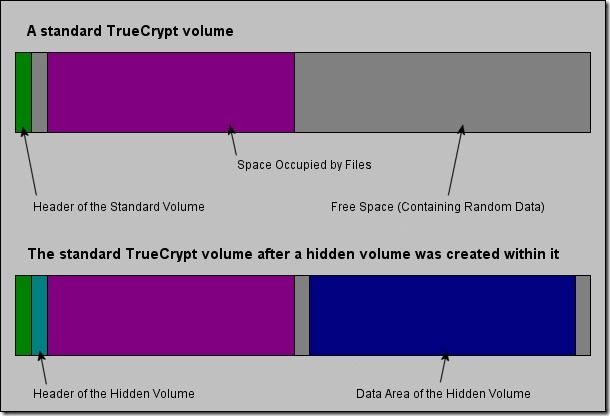

Cuando crea un volumen TrueCrypt, todo el volumen aparece, desde fuera del volumen, como un bloque gigante de datos aleatorios. No hay forma, salvo descifrar el contenido del volumen, para revelar el contenido. Los archivos y el espacio vacío son uniformemente aleatorios. Los volúmenes ocultos aprovechan estos datos aleatorios y los utilizan como un manto. Después de todo, si un volumen no cifrado parece datos aleatorios y el espacio libre en un volumen no cifrado parece datos aleatorios, es fácil usar esos datos aleatorios para ocultar un volumen cifrado adicional.

Con este fin, puede tener un volumen cifrado principal lleno de archivos que uno podría cifrar razonablemente (correspondencia personal, documentos fiscales, archivos de clientes, etc.) y luego ocultarlos y anidarlos dentro de él, un volumen indetectable que alberga la información real que usted es. incapaz o no dispuesto a revelar (las coordenadas GPS del cuerpo de Jimmy Hoffa, la receta de Coca Cola o las fotos de sus vacaciones del Área 51).

Entonces, ¿cómo accedes al volumen oculto? Cuando monta el volumen principal, debe ingresar una contraseña (y verificaciones potencialmente adicionales, como un archivo de clave). Si ingresa la contraseña correcta para el volumen principal, el volumen principal se montará (revelando los documentos fiscales). Para montar el volumen oculto, debe ingresar la contraseña del volumen oculto en lugar de la contraseña del volumen principal. TrueCrypt luego compara un encabezado de volumen secundario con la contraseña secundaria y monta el volumen oculto. De nuevo, el volumen oculto es completamente indistinguible del espacio aleatorio vacío en el volumen principal.

Si desea leer más sobre los aspectos técnicos de los volúmenes ocultos y su ejecución en TrueCrypt, puede profundizar en esta sustanciosa explicación aquí . De lo contrario, ¡comencemos a construir un volumen oculto!

Crear un volumen oculto con TrueCrypt

Hay dos formas de crear un volumen oculto, la primera es empezar completamente desde cero y crear un nuevo volumen principal y un volumen oculto al mismo tiempo. La segunda forma es crear un nuevo volumen oculto para anidar dentro de un volumen principal existente. Como ya le mostramos cómo crear un volumen principal, vamos a retomarlo justo donde lo dejamos. Si aún no ha creado un volumen principal, le sugerimos que visite nuestra guía para comenzar con TrueCrypt para familiarizarse con la aplicación y crear un volumen principal. Se recomienda darle una lectura rápida incluso si planea usar la opción todo a la vez, ya que esta vez no profundizaremos en el proceso.

Para crear un volumen cifrado dentro de su volumen principal, debe iniciar TrueCrypt. No monte el volumen principal; si lo tenía abierto, tómese un momento para desmontarlo. ¡No puede crear el volumen oculto mientras el volumen principal está montado!

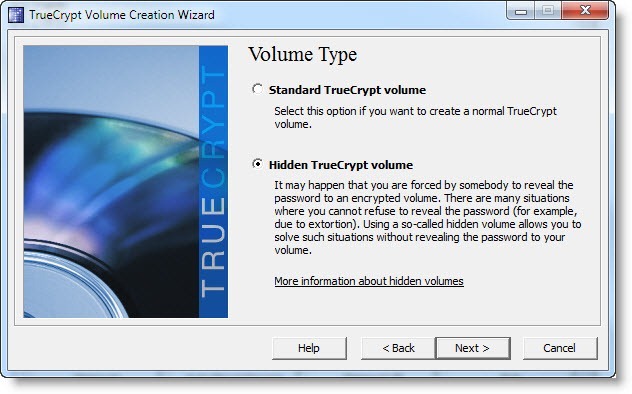

Haga clic en Volumen -> Crear nuevo volumen para iniciar el Asistente de creación de volumen. Como en la guía anterior, seleccionaremos Crear un contenedor de archivos cifrados . En el siguiente paso, seleccione el volumen Hidden TrueCrypt y luego el modo Directo .

Nota: Si ha decidido crear el volumen principal y el oculto al mismo tiempo, seleccione el modo Normal ; la única diferencia es que en lugar de abrir un volumen existente y crear el volumen oculto dentro de él, ejecutará el Asistente dos veces.

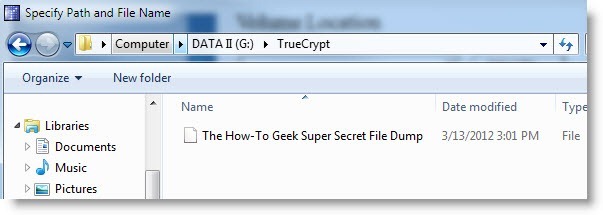

En el siguiente paso, se le pedirá que seleccione el contenedor TrueCrypt existente en el que desea anidar el volumen oculto. Elegimos el mismo contenedor que creamos en el tutorial de la semana pasada.

Ingrese la contraseña para ese volumen cuando se le solicite (si está utilizando una verificación adicional, como un archivo de clave, deberá usarla ahora tal como lo haría si estuviera montando el volumen para su uso real). TrueCrypt escaneará el volumen principal para determinar el tamaño máximo.

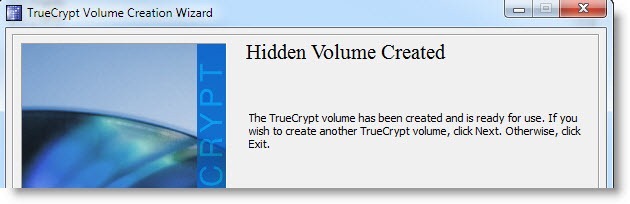

Una vez que especifique el tamaño del volumen oculto, repetirá exactamente el mismo proceso de creación de volumen que usó cuando creó el volumen principal: selección de cifrado y tipo de hash, tamaño del volumen, contraseña, sistema de archivos, etc. Aparte del tamaño del volumen y contraseña, puede reciclar la configuración que utilizó con el volumen original. Con respecto al tamaño del volumen y la contraseña: es importante que deje suficiente espacio para poder seguir usando el volumen principal (más sobre esto más adelante). Tenemos un volumen de 4.4GB y dedicamos 1GB al volumen oculto. Además, es importante que utilice una contraseña que sea significativamente diferente a la contraseña que utilizó para el volumen principal . Cuando haya seleccionado todas las configuraciones apropiadas y elegido una contraseña segura, es hora de formatear la unidad.

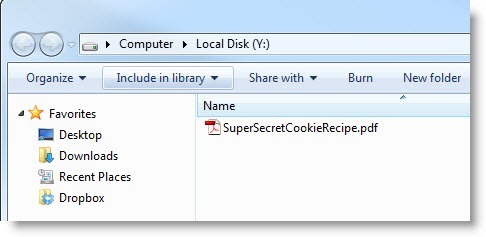

Una vez creada la unidad, cierre el Asistente y vuelva a la interfaz principal de TrueCrypt. Es hora de montar el volumen oculto. Continúe y navegue hasta el archivo de volumen como lo haría si fuera a abrir el volumen principal. Haga clic en Seleccionar archivo , elija el archivo y haga clic en Montar. Cuando se le solicite la contraseña, introduzca la contraseña del volumen oculto, no la contraseña del volumen principal. TrueCrypt montará el volumen oculto y, en la columna Tipo, indicará que es un volumen «Oculto». Continúe y llénelo con todos los archivos súper secretos de Spy Guy que necesita enterrar.

Tómese un momento para desmontar el volumen oculto para que lo guiemos a través del montaje del volumen principal de forma segura. Ahora que tiene datos reales ocultos dentro de los datos aleatorios en el volumen principal, es fundamental que lo monte correctamente para proteger esos datos ocultos.

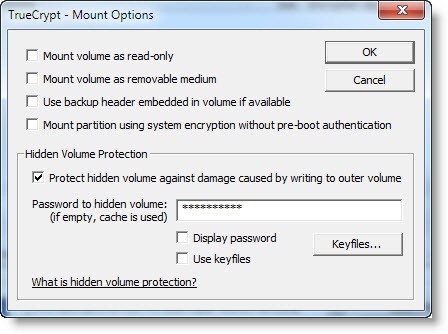

En lugar de simplemente seleccionar el volumen principal e ingresar la contraseña, navegue a Volúmenes -> Montar volúmenes con opciones . Aparecerá el siguiente menú:

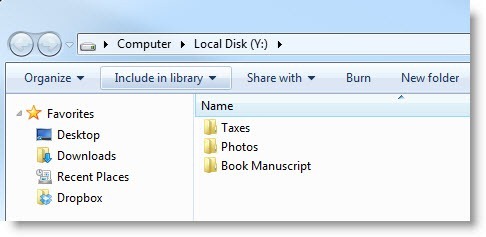

Marque Proteger volumen oculto … escriba la contraseña y presione Aceptar. Si no sigue estos pasos, es posible que, mientras trabaja en el volumen principal, pueda sobrescribir accidentalmente parte del volumen oculto y corromperlo. Cada vez que desee escribir datos en el volumen principal, debe activar la protección de volumen oculto . Ahora podemos acceder de forma segura a los datos del volumen principal:

Es importante que continúe usando el volumen principal para almacenar datos de señuelo razonables (datos que una persona normal querría cifrar) para crear la ilusión de que el volumen principal existe únicamente para ese propósito. Si se accede y modifica con frecuencia el llenado del contenedor, pero los únicos archivos que contiene son documentos de impuestos de hace 5 años, su negación plausible se pierde.

Para obtener más información sobre volúmenes ocultos, asegúrese de consultar la documentación de TrueCrypt sobre volúmenes ocultos y los documentos de soporte adjuntos.