Fall Creators Update de Microsoft finalmente agrega protección contra exploits integrada a Windows. Anteriormente tenía que buscar esto en la forma de la herramienta EMET de Microsoft. Ahora es parte de Windows Defender y está activado de forma predeterminada.

Cómo funciona la protección contra vulnerabilidades de Windows Defender

Durante mucho tiempo hemos recomendado el uso de software anti-exploit como el Kit de herramientas de experiencia de mitigación mejorada (EMET) de Microsoft o Malwarebytes Anti-Malware , más fácil de usar , que contiene una potente función anti-exploit (entre otras cosas). EMET de Microsoft se usa ampliamente en redes más grandes donde los administradores del sistema pueden configurarlo, pero nunca se instaló de manera predeterminada, requiere configuración y tiene una interfaz confusa para los usuarios promedio.

Los programas antivirus típicos, como el propio Windows Defender , utilizan definiciones de virus y heurísticas para detectar programas peligrosos antes de que puedan ejecutarse en su sistema. Las herramientas anti-exploit realmente evitan que funcionen muchas técnicas de ataque populares, por lo que esos programas peligrosos no entran en su sistema en primer lugar. Permiten ciertas protecciones del sistema operativo y bloquean las técnicas comunes de explotación de la memoria, de modo que si se detecta un comportamiento similar a una explotación, finalizarán el proceso antes de que suceda algo malo. En otras palabras, pueden protegerse contra muchos ataques de día cero antes de que se apliquen parches.

Sin embargo, podrían causar problemas de compatibilidad y su configuración podría tener que modificarse para diferentes programas. Es por eso que EMET se usó generalmente en redes empresariales, donde los administradores del sistema podían modificar la configuración, y no en las PC domésticas.

Windows Defender ahora incluye muchas de estas mismas protecciones, que originalmente se encontraban en EMET de Microsoft. Están habilitados de forma predeterminada para todos y son parte del sistema operativo. Windows Defender configura automáticamente las reglas adecuadas para los diferentes procesos que se ejecutan en su sistema. ( Malwarebytes aún afirma que su función anti-exploit es superior , y aún recomendamos usar Malwarebytes, pero es bueno que Windows Defender también tenga algo de esto incorporado ahora).

Esta función se habilita automáticamente si ha actualizado a la Actualización de creadores de otoño de Windows 10 y EMET ya no es compatible. EMET ni siquiera se puede instalar en PC que ejecuten Fall Creators Update. Si ya tiene EMET instalado, la actualización lo eliminará .

La actualización Fall Creators de Windows 10 también incluye una función de seguridad relacionada llamada Acceso controlado a carpetas . Está diseñado para detener el malware al permitir que solo los programas confiables modifiquen archivos en sus carpetas de datos personales, como Documentos e Imágenes. Ambas características son parte de «Windows Defender Exploit Guard». Sin embargo, el acceso controlado a carpetas no está habilitado de forma predeterminada.

Cómo confirmar que la protección contra exploits está habilitada

Esta función se habilita automáticamente para todas las PC con Windows 10. Sin embargo, también se puede cambiar al «modo de auditoría», lo que permite a los administradores del sistema monitorear un registro de lo que habría hecho la Protección contra exploits para confirmar que no causará ningún problema antes de habilitarlo en PC críticas.

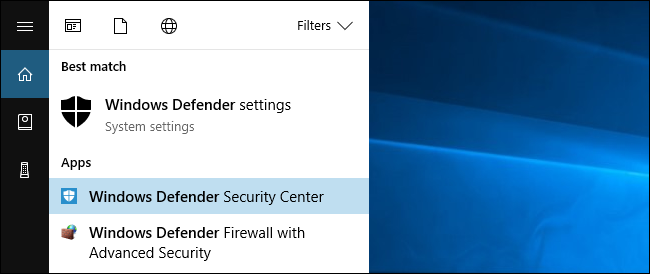

Para confirmar que esta función está habilitada, puede abrir el Centro de seguridad de Windows Defender. Abra el menú Inicio, busque Windows Defender y haga clic en el acceso directo del Centro de seguridad de Windows Defender.

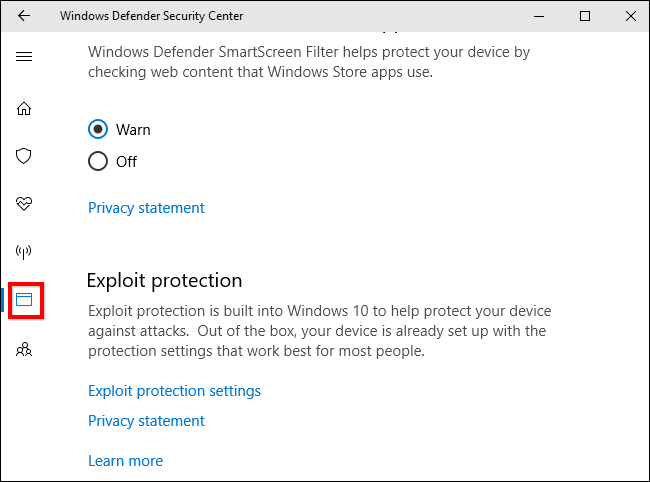

Haga clic en el icono «Control de aplicaciones y navegador» en forma de ventana en la barra lateral. Desplácese hacia abajo y verá la sección «Protección contra vulnerabilidades». Le informará que esta función está habilitada.

Si no ve esta sección, es probable que su PC aún no se haya actualizado a la Actualización Fall Creators.

Cómo configurar la protección contra vulnerabilidades de Windows Defender

Advertencia : probablemente no desee configurar esta función. Windows Defender ofrece muchas opciones técnicas que puede ajustar y la mayoría de las personas no sabrán lo que están haciendo aquí. Esta función está configurada con configuraciones predeterminadas inteligentes que evitarán causar problemas y Microsoft puede actualizar sus reglas con el tiempo. Las opciones aquí parecen destinadas principalmente a ayudar a los administradores del sistema a desarrollar reglas para el software y desplegarlas en una red empresarial.

Si desea configurar la Protección contra vulnerabilidades, diríjase a Centro de seguridad de Windows Defender> Control de aplicaciones y navegador, desplácese hacia abajo y haga clic en «Configuración de protección contra vulnerabilidades» en Protección contra vulnerabilidades.

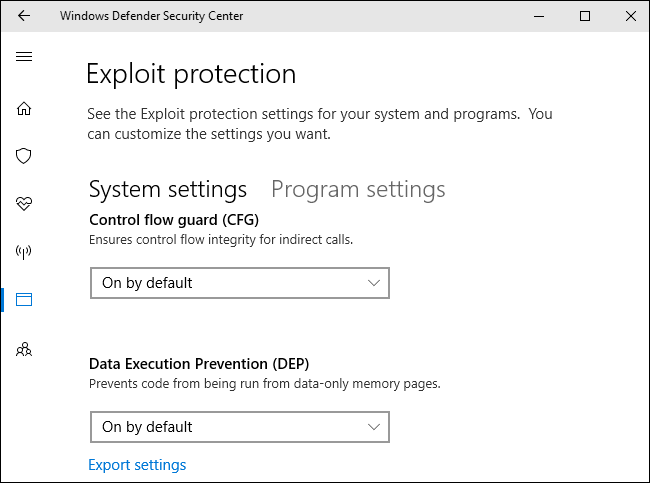

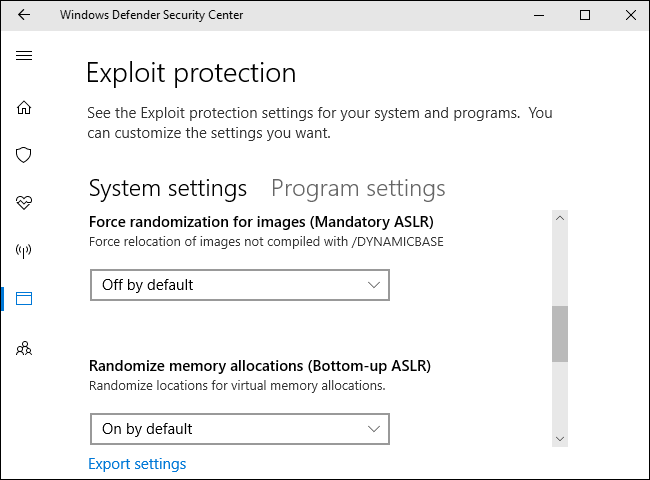

Verá dos pestañas aquí: Configuración del sistema y Configuración del programa. La configuración del sistema controla la configuración predeterminada que se usa para todas las aplicaciones, mientras que la configuración del programa controla la configuración individual utilizada para varios programas. En otras palabras, la configuración del programa puede anular la configuración del sistema para programas individuales. Podrían ser más restrictivos o menos restrictivos.

En la parte inferior de la pantalla, puede hacer clic en «Exportar configuración» para exportar su configuración como un archivo .xml que puede importar en otros sistemas. La documentación oficial de Microsoft ofrece más información sobre la implementación de reglas con la directiva de grupo y PowerShell.

En la pestaña Configuración del sistema, verá las siguientes opciones: Control de flujo de protección (CFG), Prevención de ejecución de datos (DEP), Forzar aleatorización de imágenes (ASLR obligatorio), Aleatorizar asignaciones de memoria (ASLR ascendente), Validar cadenas de excepciones (SEHOP) y Validar la integridad del montón. Todos están activados de forma predeterminada, excepto la opción Forzar aleatorización de imágenes (ASLR obligatorio). Es probable que esto se deba a que ASLR obligatorio causa problemas con algunos programas, por lo que puede tener problemas de compatibilidad si lo habilita, según los programas que ejecute.

Nuevamente, no debería tocar estas opciones a menos que sepa lo que está haciendo. Los valores predeterminados son razonables y se eligen por una razón.

La interfaz proporciona un resumen muy breve de lo que hace cada opción, pero tendrá que investigar un poco si desea saber más. Anteriormente explicamos lo que hacen DEP y ASLR aquí .

Haga clic en la pestaña «Configuración del programa» y verá una lista de diferentes programas con configuraciones personalizadas. Las opciones aquí permiten anular la configuración general del sistema. Por ejemplo, si selecciona «iexplore.exe» en la lista y hace clic en «Editar», verá que la regla aquí habilita forzosamente ASLR obligatorio para el proceso de Internet Explorer, aunque no esté habilitado de forma predeterminada en todo el sistema.

No debe alterar estas reglas integradas para procesos como runtimebroker.exe y spoolsv.exe . Microsoft los agregó por una razón.

Puede agregar reglas personalizadas para programas individuales haciendo clic en «Agregar programa para personalizar». Puede «Agregar por nombre de programa» o «Elegir la ruta exacta del archivo», pero especificar una ruta exacta del archivo es mucho más preciso.

Una vez agregado, puede encontrar una larga lista de configuraciones que no serán significativas para la mayoría de las personas. La lista completa de configuraciones disponibles aquí es: protección de código arbitrario (ACG), bloquear imágenes de baja integridad, bloquear imágenes remotas, bloquear fuentes no confiables, protección de integridad de código, protección de flujo de control (CFG), prevención de ejecución de datos (DEP), deshabilitar puntos de extensión , Deshabilitar las llamadas al sistema Win32k, No permitir procesos secundarios, Exportar el filtrado de direcciones (EAF), Forzar la aleatorización de imágenes (ASLR obligatorio), Importar el filtrado de direcciones (IAF), Aleatorizar asignaciones de memoria (ascendente ASLR), Simular ejecución (SimExec) , Validar la invocación de API (CallerCheck), Validar cadenas de excepciones (SEHOP), Validar el uso del identificador, Validar la integridad del montón, Validar la integridad de la dependencia de la imagen y Validar la integridad de la pila (StackPivot).

Again, you shouldn’t touch these options unless you’re a system administrator who wants to lock down an application and you really know what you’re doing.

As a test, we enabled all the options for iexplore.exe and tried to launch it. Internet Explorer just showed an error message and refused to launch. We didn’t even see a Windows Defender notification explaining that Internet Explorer wasn’t functioning because of our settings.

Don’t just blindly attempt to restrict applications, or you’ll cause similar problems on your system. They’ll be difficult to troubleshoot if you don’t remember you changed the options, too.

If you still use an older version of Windows, like Windows 7, you can get exploit protection features by installing Microsoft’s EMET or Malwarebytes. However, support for EMET will stop on July 31, 2018, as Microsoft wants to push businesses toward Windows 10 and Windows Defender’s Exploit Protection instead.