Tabla de contenidos

En marzo de 2022, publicamos instrucciones para instalar la tienda Google Play en Windows 11 . El método involucró un proyecto de código abierto de GitHub. Desafortunadamente, contenía malware. Aquí se explica cómo solucionarlo.

Comencemos con la parte importante:

En este momento, no tenemos motivos para creer que su información confidencial se haya visto comprometida.

Esto es lo que pasó

Windows 11 introdujo la capacidad de instalar aplicaciones de Android , pero no a través de Google Play Store. Naturalmente, la gente comenzó a buscar formas de evitar esto. El tutorial que publicamos contenía instrucciones para descargar un script de un sitio web de terceros. Durante el fin de semana, un grupo que trabajaba con el script descubrió que contenía malware.

Nota: Algunos otros sitios web también recomendaron este script. Incluso si siguió el tutorial de otro sitio web, es posible que haya descargado el script que contenía el malware.

Lo que hizo el guión

El script descargó una herramienta, la Caja de herramientas de Windows, que incluye una función para instalar la tienda Google Play en su dispositivo con Windows 11. Desafortunadamente, el script que descargó la caja de herramientas de Windows hizo más de lo que anunciaba. También contenía un código ofuscado que configuraría una serie de tareas programadas y crearía una extensión de navegador dirigida a los navegadores basados en Chromium: Google Chrome, Microsoft Edge y Brave. Solo se dirigieron a las PC con Windows con su idioma establecido en inglés.

Luego, la extensión del navegador se ejecutó en una ventana del navegador «sin cabeza» en segundo plano, ocultándola efectivamente del usuario. En este momento, el grupo que descubrió el malware cree que el propósito principal de la extensión era el fraude publicitario, en lugar de algo más siniestro.

Las tareas programadas también ejecutaron un puñado de otros scripts que sirvieron para algunos propósitos diferentes. Por ejemplo, uno monitorearía las tareas activas en una PC y mataría el navegador y la extensión que se usa para el fraude publicitario cada vez que se abriera el Administrador de tareas. Incluso si notó que su sistema funciona un poco lento y fue a buscar un problema, no lo encontraría. Una tarea programada separada, configurada para ejecutarse cada 9 minutos, reiniciaría el navegador y la extensión.

Las tareas de pares más preocupantes creadas usarían curl para descargar archivos del sitio web original que entregó el script malicioso y luego ejecutar lo que descargó. Las tareas se configuraron para ejecutarse cada 9 minutos después de que un usuario iniciara sesión en su cuenta. En teoría, esto podría haberse usado para entregar actualizaciones al código malicioso para agregar funcionalidad al malware actual, entregar malware totalmente separado o cualquier otra cosa que el autor quisiera.

Afortunadamente, quienquiera que estuviera detrás del ataque no llegó allí; hasta donde sabemos, la tarea curl nunca se usó para nada más que para descargar un archivo de prueba llamado «asd», que no hizo nada. El dominio del que descargó archivos la tarea curl se eliminó desde entonces gracias a la acción rápida de CloudFlare. Eso significa que incluso si el malware aún se está ejecutando en su máquina, no puede descargar nada más. Solo tienes que quitarlo y listo.

Nota: para reiterar: como Cloudflare eliminó el dominio, el malware no puede descargar ningún software adicional ni recibir ningún comando.

Si está interesado en leer un desglose detallado de cómo se organizó la entrega de malware y qué hace cada tarea, está disponible en GitHub .

Como arreglarlo

Hay dos opciones disponibles en este momento para solucionarlo. El primero es eliminar manualmente todos los archivos afectados y las tareas programadas usted mismo. La segunda es usar un script escrito por las personas que descubrieron el malware en primer lugar.

Nota: Por el momento, ningún software antivirus detectará ni eliminará este malware si se está ejecutando en su máquina.

Limpieza manual

Comenzaremos eliminando todas las tareas maliciosas y luego eliminaremos todos los archivos y carpetas que creó.

Eliminación de tareas maliciosas

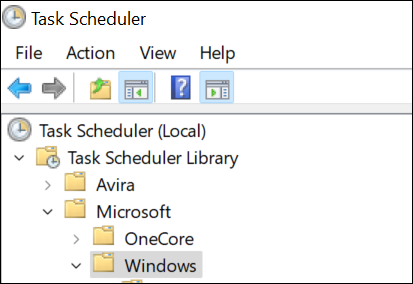

Todas las tareas creadas están ocultas en Microsoft > Tareas de Windows en el Programador de tareas. Aquí se explica cómo encontrarlos y eliminarlos.

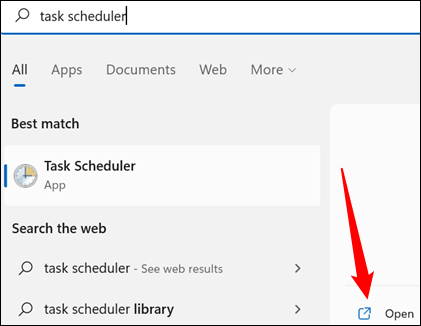

Haga clic en Inicio, luego escriba «Programador de tareas» en la barra de búsqueda y presione Entrar o haga clic en «Abrir».

Debe navegar a Microsoft > Tareas de Windows. Todo lo que necesita hacer es hacer doble clic en «Biblioteca del programador de tareas», «Microsoft» y luego «Windows», en ese orden. Eso también es válido para abrir cualquiera de las tareas que se enumeran a continuación.

Una vez que esté allí, estará listo para comenzar a eliminar tareas. El malware crea hasta 8 tareas.

Nota: debido a cómo funciona el malware, es posible que no tenga todos los servicios enumerados.

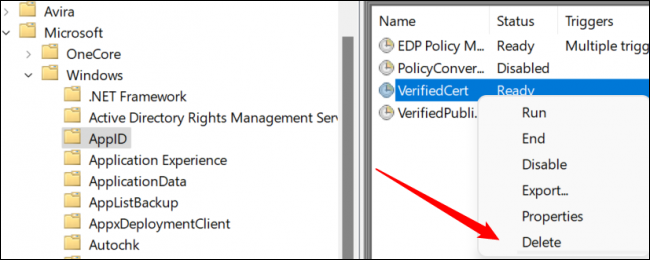

Es necesario eliminar cualquiera de estos que están presentes:

- Id. de aplicación > Certificado verificado

- Experiencia de aplicación > Mantenimiento

- Servicios > CertPathCheck

- Servicios > CertPathw

- Mantenimiento > Limpieza de componentes

- Mantenimiento > ServicioLimpieza

- Shell > ObjetoTarea

- Clip > ServicioLimpieza

Una vez que identifique un servicio malicioso en el Programador de tareas, haga clic derecho en él y luego presione «Eliminar».

Advertencia: no elimine ninguna otra tarea además de las precisas que mencionamos anteriormente. La mayoría de las tareas aquí son creadas por el propio Windows o por aplicaciones legítimas de terceros.

Elimine todas las tareas de la lista anterior que pueda encontrar y luego estará listo para pasar al siguiente paso.

Eliminación de archivos y carpetas maliciosos

El malware crea solo un puñado de archivos y, afortunadamente, están contenidos en solo tres carpetas:

- C:\archivo de sistema

- C:\Windows\seguridad\pywinvera

- C:\Windows\seguridad\pywinveraa

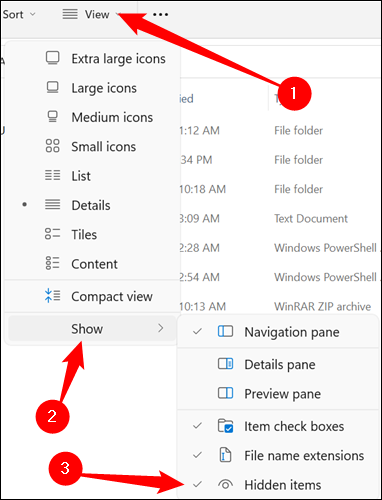

Primero, abra el Explorador de archivos. En la parte superior del Explorador de archivos, haga clic en «Ver», vaya a «Mostrar» y luego asegúrese de que esté marcado «Elementos ocultos».

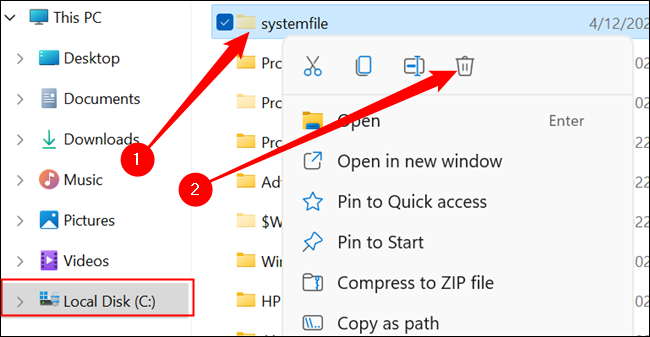

Busque una carpeta ligeramente transparente llamada «systemfile». Si está allí, haz clic con el botón derecho y presiona «Eliminar».

Actualización: ha habido algunos informes de que la carpeta del archivo del sistema permanecerá invisible incluso si «Ver carpetas ocultas» está habilitado. No podemos duplicar este comportamiento, pero aún debe verificarlo usted mismo por precaución. Ingrese la ruta «C: \ systemfile» en la barra de direcciones del Explorador de archivos y luego presione Enter. Si puede abrir la carpeta ingresando la ruta manualmente, pero no puede verla en el Explorador de archivos, debe usar el script que adjuntamos para asegurarse de que la carpeta y todo su contenido se eliminen.

Advertencia: asegúrese de identificar correctamente las carpetas que estamos a punto de eliminar. La eliminación accidental de carpetas reales de Windows puede causar problemas. Si lo hace, restáurelos desde la Papelera de reciclaje lo antes posible.

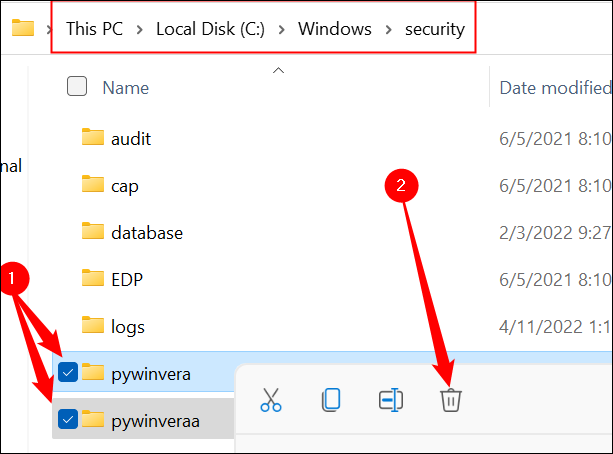

Una vez que elimine la carpeta «archivos del sistema», haga doble clic en la carpeta de Windows y luego desplácese hasta encontrar la carpeta «Seguridad». Está buscando dos carpetas: una se llama «pywinvera» y la otra se llama «pywinveraa». Haga clic derecho en cada uno de ellos y luego haga clic en «Eliminar».

Nota: Eliminar archivos y carpetas dentro de la carpeta de Windows probablemente generará una advertencia sobre la necesidad de privilegios administrativos. Si se le solicita, continúe y permítalo. (Sin embargo, asegúrese de eliminar solo los archivos y carpetas exactos que mencionamos aquí).

Ya terminó: aunque molesto, esta pieza de malware en particular no hizo demasiado para protegerse.

Limpieza con un guión

Las mismas personas con ojo de águila que identificaron el malware en primer lugar también pasaron el fin de semana diseccionando el código malicioso, determinando cómo funcionaba y, en última instancia, escribiendo un script para eliminarlo. Nos gustaría agradecer al equipo por sus esfuerzos.

Tienes razón en desconfiar de confiar en otra utilidad de GitHub considerando cómo llegamos aquí. Sin embargo, las circunstancias son un poco diferentes. A diferencia del script involucrado en la entrega del código malicioso, el script de eliminación es corto y lo hemos auditado manualmente, cada línea. También alojamos el archivo nosotros mismos para asegurarnos de que no se pueda actualizar sin darnos la oportunidad de confirmar manualmente que es seguro. Probamos este script en varias máquinas para asegurarnos de que fuera efectivo.

Primero, descargue el script comprimido de nuestro sitio web y luego extráigalo donde desee.

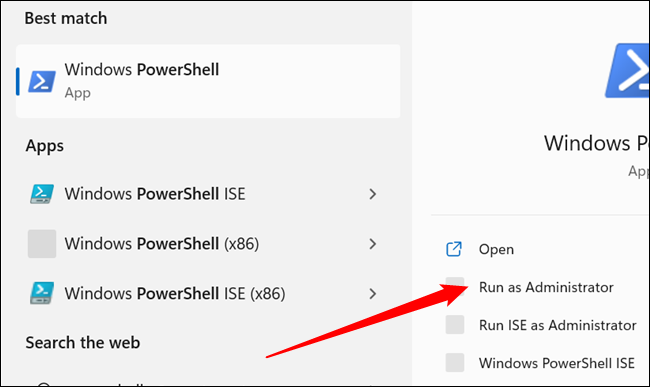

Entonces necesitas habilitar los scripts. Haga clic en el botón Inicio, escriba «PowerShell» en la barra de búsqueda y haga clic en » Ejecutar como administrador «.

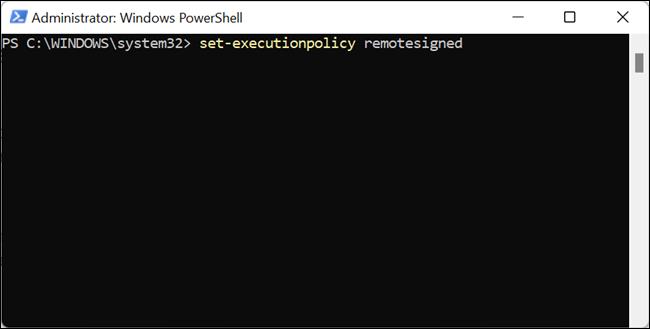

Luego escriba o pegue set-executionpolicy remotesigneden la ventana de PowerShell y presione Y. Luego puede cerrar la ventana de PowerShell.

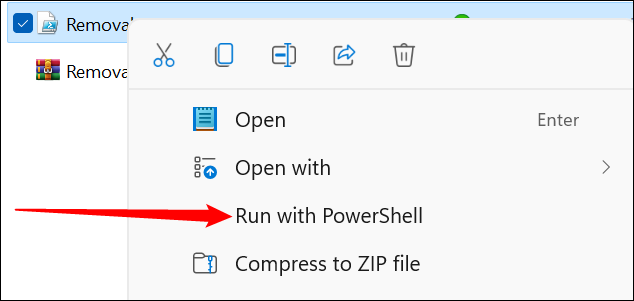

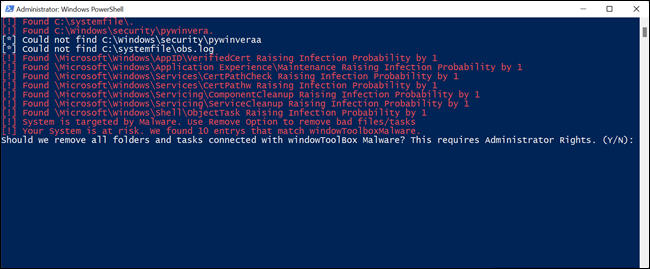

Navegue a su carpeta de descargas, haga clic con el botón derecho en Removal.ps1 y haga clic en «Ejecutar con PowerShell». El script buscará tareas, carpetas y archivos maliciosos en su sistema.

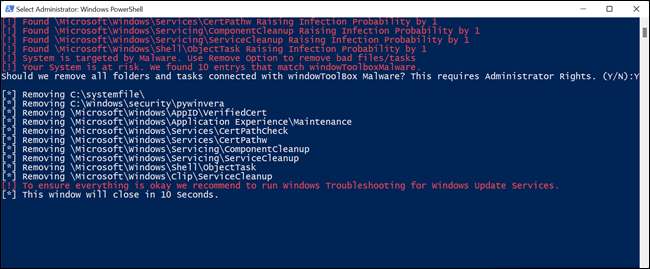

Si están presentes, se le dará la opción de eliminarlos. Escriba «Y» o «y» en la ventana de PowerShell y luego presione Entrar.

El script luego eliminará toda la basura creada por el malware.

Una vez que haya ejecutado la secuencia de comandos de eliminación, restablezca la política de ejecución de secuencias de comandos a la configuración predeterminada. Abra PowerShell como administrador, ingrese set-executionpolicy defaulty presione Y. Luego cierre la ventana de PowerShell.

lo que estamos haciendo

La situación está evolucionando y estamos vigilando las cosas a medida que avanzan. Todavía hay algunas preguntas sin respuesta, como por qué algunas personas informan que se está instalando un servidor OpenSSH sin explicación. Si sale a la luz nueva información importante, nos aseguraremos de mantenerlo actualizado.

Nuevamente, nos gustaría agradecer especialmente a las personas que descubrieron cómo funcionaba el malware y crearon un script para eliminarlo automáticamente. Sin ningún orden en particular:

- Pabumake

- BlockyTheDev

- blubbablasen

- kay

- Limn0

- LinuxUserGD

- Mikasa

- OpcionalM

- Sonnenläufer

- zergo0

- Zuescho

- Cirno

- Harromann

- Janmm14

- luzeadev

- XplLiciT

- Zeryther